Ваш город: Москва

Анализ безопасности и своевременное обновление информационной системы

Введение

Данная статья посвящена вопросу установки обновлений и средствам Microsoft, позволяющим этот процесс автоматизировать. Отдельное внимание будет уделено вопросу выбора конкретного продукта Microsoft, позволяющего управлять процессом установки исправлений и обновлений, исходя из критериев функциональности и возможностей конечного пользователя.

Актуальность проблемы

Прежде всего, отметим актуальность поднятой проблемы. По статистике за последние полтора года время после публикации информации о какой-либо уязвимости и появлением вредоносной программы, использующей эту уязвимость, сократилось приблизительно до 4-5 недель. В случае нашумевшей вирусной эпидемии червя Blaster время между опубликованием информации о проблеме и появлением эксплоита составило всего-навсего 25 дней. Заметьте, речь идет не о тех эксплоитах и вирусах, которые высоко квалифицированные хакеры пишут для взлома какой-то определенной системы, мы говорим о вредоносных кодах, которые может запустить непрофессиональный программист (т.н. script kiddies). Данные программы готовы к применению и вообще не требуют никакого участия пользователя для своего распространения. За последние полтора-два года такие программы стали значительно сложнее. Под сложностью понимаются не какие-то более сложные способы и методы распространения вирусов. Речь идет о том, что разрушения, которые способны произвести такие программы, стали намного серьезнее: время, необходимое для исправления ситуации, восстановления из резервной копии и повторную инсталляцию системы, увеличилось на порядки. Если же говорить о пораженных системах, которые критичны для бизнеса, то появляются прямые финансовые потери. По той же самой статистике 95% успешно завершенных атак происходят по двум достаточно простым причинам: это ошибки в конфигурации системы и исправления, не установленные вовремя.

Для защиты от вирусов и хакеров в настоящий момент применяются две основные технологии: антивирусные пакеты и межсетевые экраны. Вроде бы логично, антивирусы защищают от вирусов, а брандмауэры - от хакеров. Но если еще раз обратиться к статистике, то получатся неутешительные результаты: несмотря на то, что 90% компаний применяют антивирусное ПО, 85% из них страдают от вирусных вторжений. Брандмауэрами пользуется меньшее число компаний (примерно 80%), но половина из них, все равно, пострадала от сетевых нападений извне. В корпоративной среде довольно часто исправления все-таки ставятся, но, как показывает практика, установка носит бессистемный характер. Очень популярна практика установки обновлений не в момент их выхода, а в момент появления очередного пакета обновлений (Service Pack). Однако даже здесь заплатки ставятся не сразу, а еще через некоторое время. Результатом такой политики является довольно уязвимая информационная система, которая беззащитна перед любой серьезной опасностью. Выход очевиден - исправления следует устанавливать как можно быстрее. Но выполнить эту задачу вручную почти нереально. Требуются средства автоматизации данных процессов.

Процесс управления исправлениями

Процесс установки исправлений следует тщательно спланировать и организовать. Только в этом случае данным процессом можно будет управлять. Компания Microsoft предлагает использовать концепцию, состоящую из четырех фаз.

Первая - это фаза анализа ИТ-инфраструктуры. На этом этапе вырабатывается так называемая идеальная структура (идеальная конфигурация системы) - по-английски называется "Baseline". Что собой представляет эта конфигурация? Это надежный и защищенный набор настроек программных компонентов, не подверженный известным атакам. На базе таких программных компонентов и должны работать прикладные бизнес- приложения. Время от времени такая конфигурация, конечно же, должна пересматриваться. Выработать такую конфигурацию недостаточно, следует проверять системы, которые установлены в реально работающей сети, на предмет соответствия "идеалу". Необходимо выявлять те различия, которые существуют между реальной конфигурацией и "Baseline".

После того, как определена конфигурация "Baseline", необходимо собрать информацию об установленных системах, то есть провести инвентаризацию. Далее, следует обработать полученную информацию: проверить на соответствие существующим конфигурациям "Baseline". Также требуется постоянный мониторинг того, не появились ли новые патчи, новые исправления, не требуют ли они установки. Выше говорилось о том, что исправления надо ставить, имелись в виду, однако, не все из них. Существует масса ситуаций, когда исправления выходят для продукта, который в компании не используется, или когда заранее известно, что исправление может негативно повлиять на работу какого-то другого используемого продукта. В таких случаях нельзя дать однозначной рекомендации. Тем не менее, вопрос об актуальности установки исправлений для ИТ-инфраструктуры остается. Чтобы вместо патча (который поправит ситуацию, закроет обнаруженную уязвимость и сделает систему более надежной) пользователям не подсунули троянского коня, компания Microsoft все свои исправления подписывает электронно-цифровой подписью. Это довольно надежный способ - за всю практику его использования был лишь один случай подмены цифровой подписи, причем отнюдь не по техническим причинам, а скорее по организационным. Просто сертификат, которым был подписан патч, "утек" из компании, после чего появилось несколько вирусов, которые успешно выдавали себя за исправления Microsoft. Это было примерно в 2001 году.

После того как получены исправления, которые нужны для конкретной ИТ-инфраструктуры, проверена цифровая подпись (есть гарантия, что не было подмены), следует начать процесс планирования установки и тестирования. Пожалуй, с планированием установки все достаточно ясно, а вот с тестированием есть некоторые проблемы. Очень не многие компании перед установкой каких-то исправлений на "боевые" системы, проверяют их на стендах. Проблема, на самом деле, очень проста: все исправления, выпускаемые Microsoft, тестируются на тех программных продуктах, которые прошли сертификацию на совместимость с операционной системой. Естественно, никакой гарантии, что после установки система будет работать устойчиво и не повлияет на работу приложения, которое было написано в той же организации самостоятельно, нет и быть не может. Создание программного обеспечения - процесс индивидуальный, поэтому нереально предусмотреть все варианты работы приложения. Единственный способ проверить последствия установки патча - это протестировать его, причем не на продуктах Microsoft, а на продуктах третьих фирм и на продуктах собственной разработки. В случае крупных организаций даже после успешного окончания тестирования все равно необходимо получить разрешение департамента безопасности на начало массового развертывания патча. Если тестирование было достаточно тщательным, процесс обычно не вызывает никаких особых проблем. Но только в одном случае, если используются специальные средства, предназначенные для установки исправлений.

Чтобы установка исправлений стала управляемым процессом, необходимо всерьез подойти к его организации. Этот процесс можно разделить на 4 фазы, следующие одна за другой:

1. Анализ ИТ-инфраструктуры. Включает в себя: выработку "базовой конфигурации" системы (так называемой "Baseline") - не подверженной атакам из-за неустановленных патчей и позволяющей эффективно выполнять бизнес-приложения, пересмотр этой конфигурации время от времени, а также проверку реальных компьютеров на соответствие "идеалу". Для этого естественно, нужно знать, какие системы подключены к сети компании, а также их конфигурацию.

2. После того, как завершена первая фаза, нужно выяснить, чего именно не хватает на компьютерах, не соответствующих базовой конфигурации, а также то, не появились ли новые исправления. Если появились, нужны на установленных системах, а также получены из надежных источников (ведь никому не хочется установить себе "троянского коня"), переходим к фазе номер 3.

3. Тестирование. Хорошо, когда можно менять конфигурацию как угодно и не беспокоиться о последствиях. Но в реальном мире есть приложения, написанные работающие самым удивительным образом, и, конечно же, именно они наиболее критичны. Кстати, исправления, выпускаемые компанией Microsoft, проверяются только на приложениях, прошедших тесты на совместимость с ОС (вполне логично). Так что перед массовой установкой исправлений нужно проверить на стенде поведение наиболее важных программ. И уже после этого приступать собственно к развертыванию.

4. В процессе массовой установки исправлений надо быть готовым к быстрой реакции на непредвиденные сложности, которых, правда, не должно быть много при тщательном тестировании. И в тот момент, когда на последнюю систему успешно установлен патч - круг замыкается и можно начинать сначала!

Программные средства

Какие средства на данный момент может предложить компания Microsoft для решения проблем установки исправлений? Компоненты, средства и методы Microsoft покрывают все четыре фазы патч-менеджмента.

Для первой фазы (стадии анализа) применяются всем хорошо известные инструменты: Microsoft Baseline Security Analyzer (MBSA), Office Inventory Tool и WMIC. Подробнее эти инструменты будут разобраны ниже.

Для того, чтобы обнаруживать появившиеся новые исправления, существуют такие инструменты как Windows Update и Office Update. Источниками данных для них являются на сегодняшний день (именно на сегодняшний) 3 каталога. Этими тремя разрозненными источниками информации являются: каталог Windows Update, каталог Download Catalog и Microsoft Download Center. После того, как информация о доступных обновлениях стала известна, для их развертывания можно применять 3 основные технологии, которые исключают ручное вмешательство в процесс установки. В первую очередь, это компонент, который доступен всем пользователям Windows 2000 с Service Pack 3 или более поздним, а также пользователям Windows XP - компонент Automatic Updates Services (AUS) или то, что раньше называлось Critical Update Notification. Для домашних пользователей такой вариант, пожалуй, единственный, а для компаний (даже представителей малого бизнеса) есть инструменты, которые могут значительно облегчить установку и сэкономить, например, на трафике. Речь идет о Software Update Services (SUS) и Systems Management Server (SMS). Инструменты достаточно мощные, но в то же время, естественно, сложные. Для того чтобы правильно организовать процесс установки пакетов исправлений, существуют подробные руководства (пожалуй, лучшая документация, которая существует на данный момент по патч-менеджменту средствами, имеющимися у компании Microsoft): "Microsoft Guide to Security Patch Management", "Patch Management Using SUS" и "Patch Management Using SMS". Документы, к сожалению, на данный момент не локализованы, но планы по переводу на русский язык у Microsoft есть. Это, скорее всего, отразится на популярности этих руководств самым благоприятным образом.

Анализатор основных элементов защиты Microsoft (Microsoft Baseline Security Analyzer, MBSA) - решение, которое позволяет домашнему и корпоративному пользователю или же администратору сканировать один и более компьютеров с операционной системой Windows на предмет обнаружения основных уязвимостей. MBSA сканирует компьютер с ОС Windows и проверяет версию операционной системы, а также другие инсталлированные продукты, типа Windows 2000 Server's Internet Information Services (IIS) и SQL Server, на предмет обнаружения уязвимостей и наличия рекомендованных к установке патчей и обновлений системы безопасности.

Теперь рассмотрим средства анализа конфигурации системы. Пожалуй, наиболее удобный инструмент на данный момент - это Microsoft Baseline Security Analyzer. Технология, реализованная в MBSA, является довольно стабильной, проверенной временем, простой и удобной в использовании. Baseline Security Analyzer позволяет проверить локальный или удаленный компьютер на определенные категории проблем и уязвимостей, связанных с безопасностью. В первую очередь, естественно, проверяется, все ли исправления установлены на ОС, а также все ли исправления установлены на Exchange Server и SQL Server (если они присутствуют на инспектируемой машине). Кроме того, выполняются проверки на правильность настройки рабочей станции. Имеются в виду длина пароля и политика смены пользовательских паролей, возможен или не возможен анонимный доступ к рабочей станции по сети и достаточно много других параметров. После того, как MBSA закончит проверку, вы получаете некий отчет, в который входят не только сухие данные о том, что "хорошо", а что "плохо", но и достаточно подробные рекомендации по устранению проблем.

Интерфейс MBSA. Обратите внимание на возможность использовать базу Security Update Services.

Алгоритм работы MBSA достаточно прост. После того, как вы указали, что именно и с кем именно нужно делать, программа обращается в Интернет к серверу Microsoft Windows Update Service или к локальному Software Update Server. Оттуда извлекается файл mssecure.xml, в котором находится вся информация обо всех когда-либо выходивших исправлениях для продуктов Microsoft. Далее MBSA проверяет указанную рабочую станцию и выдает отчет администратору. Отчет также можно сохранить в файле для последующего анализа, который также может проводиться специальными программными средствами (о них будет рассказано ниже).

MBSA работает по следующему алгоритму:

1. Указывается компьютер или группа компьютеров, подлежащие проверке.

2. MBSA связывается с Windows Update Service и выкачивает файл mssecure.xml с цифровой подписью Microsoft, после чего начинает проверку файлов и реестра системы.

3. Результат можно просмотреть и сохранить в файле для последующего "разбора полетов". Кроме сухих фактов, MBSA также предлагает рекомендации по устранению найденных проблем.

Очень мощным средством является интерфейс WMI. Многие системные администраторы знают о его существовании, но почему-то редко им пользуются. Между тем инструмент предоставляет широкие возможности по просмотру параметров и управлению ОС. С помощью WMI можно, например, напрямую проверить, какие исправления уже установлены, или, если идет активная вирусная атака, можно массово остановить на всех рабочих станциях какой-либо из процессов (при наличии, естественно, соответствующих прав на рабочей станции). Настройку того же самого клиента Windows Update можно также выполнить удаленно через WMI, например, если применение групповой политики или файлов реестра затруднено.

Microsoft Software Update Services

Мы закончили разбор средств анализа и переходим к рассмотрению Microsoft Software Update Services. SUS - это, пожалуй, первый продукт, специально созданный для установки обновлений. Он практически представляет собой "зеркало" сайта Windows Update, а точнее - той его части, на которой хранятся критические исправления. Преимущества при использовании SUS: можно легко уйти от ручной установки исправлений на компьютерах-клиентах, контролировать, какие именно исправления устанавливаются на машины, а также, если вы применяете групповую политику, назначить определенные настройки на какой-то один контейнер и предварительно, перед установкой на всем предприятии, тестировать исправления на компьютере или группе компьютеров.

Software Update Services (SUS)

Software Update Services с установленным Service Pack 1 - это компонент, который может устанавливаться на любые сервера под управлением Windows 2000 SP3 или Windows Server 2003. Он включает в себя механизмы, которые позволяют выкачивать исправления с сайта Windows Update, помечать эти исправления, как доступные для установки клиентам, а также отслеживать результат установки обновлений на машинах-клиентах. С помощью настроек SUS можно выбрать источник получения исправлений, (напрямую Windows Update Server или стоящий уровнем выше другой SUS), выбрать языки, для которых будут извлекаться исправления, а также описать график, по которому исправления должны выкачиваться.

Чего с помощью SUS сделать нельзя? SUS -достаточно новый продукт, при его разработке упор делался на скорость (самой разработки), а не на количество функций. После того, как с помощью SUS установлены какие-то исправления на клиенте, их можно централизованно удалить. Если выяснилось, что в обновлениях есть какая-то ошибка или несовместимость между с прикладным ПО, то удалять исправления придется вручную. Других средств нет. C помощью SUS можно установить только критические исправления. Если вы знаете, что у пользователя есть какая-то проблема, а также есть исправления, которые эту проблему закрывают, но исправления не относятся к категории критических, то есть, не связаны с безопасностью, то с помощью SUS вам установить их не удастся.

Если говорить о том, как именно работает клиент при обращении к SUS, картина получается следующая. Есть возможность настроить клиента на то, чтобы он брал изменения из определенного места в определенное время, но заставить клиента установить исправления немедленно - нельзя. Из практики: полный временной цикл с момента опубликования исправлений на сайте Windows Update и закачки его на сервер SUS, до установки на последнюю из клиентских машин - это двое суток. Связано это именно с его ритмом работы. SUS рассчитан на применение в крупных сетях, в которых нагрузка может быть очень большой. Поэтому SUS всеми средствами старается "облегчить себе жизнь". Теоретически, есть возможность ускорить работу клиента, но эта возможность не документирована и не рекомендована к применению (она связана с прямой модификацией реестра). Подробности можно найти на ресурсе SUSServer.com. Это группа, как принято называть, community (сообщество) пользователей сервера Software Update. Там часто появляются очень интересные вещи.

Интерфейс SUS

Кроме того, SUS применим только в том случае, если все ОС, которые установлены в компании, являются новыми. То есть Windows 95/98 и Windows NT 4.0 обновляться с помощью SUS не могут. Установка конкретных исправлений на определенные машины не возможна: можно назначить список исправлений, который будет установлен абсолютно в одинаковом виде на всех клиентах.

Поговорим немного о следующей версии Software Update Server. Новая версия будет называться Windows Update Services, ее бета-версия уже сейчас доступна по адресу: microsoft.com/windowsserversystem/sus/wusbeta.mspx.

По предварительным данным, в новую версию войдет большинство тех функций, которые сейчас доступны только в составе пакета SMS. Во-первых, это возможность централизованно собирать отчеты о работе исправлений. С первой версией SUS такое сделать можно, но для этого придется самостоятельно писать анализатор логов web-сервера, что является довольно непростой задачей. Кроме того, появится возможность устанавливать жесткие сроки для исправлений. На данный момент исправления просто публикуются, а дальше клиенты уже действуют самостоятельно. В новой версии появится возможность гарантировать установку исправления в определенные временные рамки (так называемая дата "гарантированной установки"). Вторая версия SUS также должна позволить устанавливать исправления не только на операционную систему (как это есть сейчас), но и на прикладные программы, например, Microsoft SQL Server, Microsoft Exchange Server и Microsoft Office. Если тех средств настройки, которые будет предлагать SUS 2, окажется недостаточно, то можно будет воспользоваться инструментом, который позволит настроить сервер и поведение клиента практически как угодно. Имеется в виду интерфейс программирования для сервера и клиента SUS. Обращаться к нему можно будет с помощью сценариев на VBScript и JScript. Очень важно также и то, что появится возможность делегировать права по управлению SUS сервером. Сейчас разрешать установку исправлений на клиентах может только администратор сервера. В принципе, это должен делать администратор безопасности, но никак не системный администратор сервера. Кроме перечисленного выше, наконец-таки, появится возможность централизованно (а не в ручную) деинсталлировать исправления. Будем надеяться, что такая функция понадобится не всем, но в SUS она все равно реализована будет.

Если ваша компания достаточно велика и выход в Интернет есть не везде, возможно каскадирование серверов SUS. При этом на втором уровне можно либо доверять администраторам Центра и разрешать установку исправлений, назначенных "свыше", либо вести собственный список разрешенных элементов.

Распределить нагрузку на SUS можно, указав для разных групп клиентов разное время обращения к серверу - с помощью групповой политики.

SMS Feature Pack для Software Update Services

Далее рассмотрим продукт, который называется SMS Feature Pack для Software Update Services. Несмотря на такое название, ничего общего между этим продуктом и SUS нет.

Systems Management Server позволяет покрыть все 4 фазы патч-менеджмента (о них уже было рассказано выше). С помощью SMS можно устанавливать не только исправления, но и практически любые приложения.

Как работает SMS Feature Pack? Отличия от принципов работы SUS кардинальные. Начинается все, естественно, с установки на SMS-сервер пакета SMS Feature Pack, в который входят средства анализа рабочих станций на уязвимости ОС и отдельное средство анализа для офисных приложений. После того, как пакет установлен на один из серверов SMS, назначается та станция, которая будет в дальнейшем выкачивать информацию о новых исправлениях, а также та станция или группа станций, на которых исправления в обязательном порядке будут протестированы. Не стоит забывать и о средствах сканирования. Таких пакетов два: сканер уязвимостей Windows и сканер поиска обновлений Office.

После того, как проведено сканирование, результаты работы отправляются либо на тот же самый, либо на какой-то другой сервер SMS. После получения результатов инвентаризации становится ясно, какие исправления и на каких станциях должны быть установлены. Эти исправления либо выкачиваются напрямую с помощью Distribute Software Update Wizard, либо вручную. Далее создаются, так называемые пакеты исправлений. Эти пакеты разворачиваются на клиентах, на которых повторно выполняется процедура инвентаризации, и цикл начинается сначала.

Рассмотрим пример работы сервера SMS. После установки пакетов SUS Feature Pack появляются дополнительные элементы в консоли SMS - коллекции компьютеров. Смотрите ниже.

Если вы установили SMS сервер 2003, то все программы, которые публикуются или назначаются клиентом, видны не только через привычные элементы в панели Control панели ADPS Programs. Видны они также в области "установка/удаление программ". Сделано это исключительно для удобства пользователя, но, тем не менее, чтобы не удивляться - такая особенность есть. После того, как были распространены по системам эти средства сканирования, они начинают работать, отследить их достаточно просто - это выполнение процесса s_scan. Смотрите ниже.

А вот результаты сканирования становятся видны не сразу, а лишь после выполнения инвентаризации, причем не программной, а аппаратной. То есть для использования SMS Future Pack необходимо настроить Hardware Inventory. Почему сделано именно так, сказать сложно, но это так.

После того, как данные инвентаризации были получены, в разделе Software Updates в консоли SMS сервера отображается список всех исправлений, которые нужны клиентам.

Не факт, что одни и те же исправления нужны всем клиентам. В разделе Hardware Inventory хранится информация для каждого клиента: чего конкретно не хватает. Именно эти исправления будут установлены на машине-клиенте. Попыток установить то, что на клиенте стоит и так, не будет. Как можно заметить, есть две категории исправлений: одни могут устанавливаться автоматически, а другие требуют вмешательства пользователя. В чем же дело? Автоматически устанавливаются все исправления для MS Office и все исправления английской и японской ОС. Связано это с одной простой вещью: Microsoft Baseline Security Analyzer для анализа станций использует файл mssecure.xml, а в нем путь к патчу прописан только для английского и японского варианта. Это означает, исправления для английских версий SMS выкачает сам, а исправления для русских версий придется загружать самостоятельно и указать при создании пакета, где находятся выкачанные исправления. Если устанавливаются всего несколько исправлений, то проблем возникнуть не должно, но в случае массового развертывания всех исправлений на чистых системах, придется столкнуться с трудностями. В ближайшее время ситуация должна исправиться, так как запрос на формирование mssecure.xml для русского языка был уже давно отправлен.

После получения информации о том, какие исправления нужны (фаза анализа), необходимо подготовить пакет, который собственно и доставит все необходимые патчи на клиентские машины.

Создается такой пакет с помощью компонента Distribute Software Update Wizard. Работа с этим мастером проста и понятна. Единственное, на чем можно остановиться, это на установке Service Pack для Office. В отличие от обновления для ОС, патчи для Office представляют собой просто исполняемый модуль. Внутри файлов являющихся пакетом исправлений для Office находится обычный файл в формате msp.

Для его установки применяется программа ohotfix, которая управляется не из командной строки с помощью параметров, которые можно было бы передать файлу на вход, а настройками в своем собственном ini-файле. Для того, чтобы распространить пакет на Office, необходимо вручную настроить этот файл.

Для всех исправлений, будь то исправления Windows или Office, один и тот же интерфейс позволяет выбрать как именно, с помощью каких настроек нужно устанавливать пакет исправлений на рабочую станцию. SMS сервер в случае английской версии ОС на клиенте умеет сам выкачивать изменения, а вот как их устанавливать, какие ключи нужно указывать для установки исправления, какие ключи необходимо давать exe-файлу на вход, программа не знает. Как вариант сервер SMS предлагает посмотреть статью в базе: в ней написано, какие типы ключей подходят, для каких типов обновлений. Эти ключи указываются в поле Parameters. Смотрите ниже.

Далее выбирается режим установки (автоматический или ручной), должны ли пользователи контролировать процесс установки или нет, нужно ли устанавливать жесткие временные рамки по установки обновления, время работы процесса инсталляции и т.д. После того, как мастер окончит свою работу, получится еще один стандартный SMS Package. Работать с ним можно точно так же, как и со всеми пакетами, которые устанавливаются с помощью SMS Server.

Выше можно увидеть не процесс установки, а процесс выкачивания пакета исправлений для Office. Дело в том, что сервер SMS может обслуживать массу клиентов, и многие из них могут быть подключены по медленным каналам. Если в сети есть клиенты, которые работают с сервером SMS по каналам с небольшой скоростью (низкой пропускной способностью), рекомендуется не запускать патчи прямо на сервере, а предварительно выкачать их на рабочую станцию. Если используется SMS 2003, а рабочая станция - Windows 2000 либо XP, есть возможность использовать для загрузки исправлений с сервера на клиент так называемый Back Ground Intelligent Transfer Service, известный как BITS. Очень удобно: пользователю - практически не заметно (это тот же самый протокол, который используется самим клиентом Automatic Update). В случае с SMS 2003, можно использовать этот протокол для распространения любых программных продуктов на те клиенты, которые поддерживают такую функциональность BITS.

Что выбрать?

Инструментов, которые предлагает Microsoft для выполнения установки обновлений - не так много, но, тем не менее, вариантов несколько. Итак, на чем же именно в каждом конкретном случае следует остановиться?

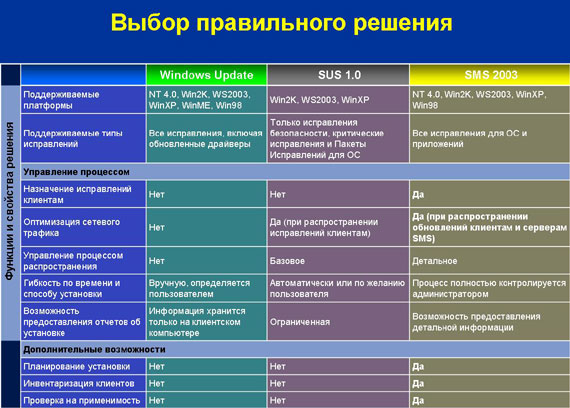

В таблице выше можно ознакомиться с критериями для выбора средства установки изменений. Windows Update имеет наиболее богатые средства установки исправлений из максимально широкого диапазона: критические и обычные обновления, какие-то дополнительные функции, не вошедшие в ОС на момент ее выхода, драйверы устройств и т.д. Software Update Services применим в том случае, если необходимо просто устанавливать критические обновления и не нужна расширенная отчетность. С помощью SMS-сервера можно проводить практически все работы, связанные с фазами патч-менеджмента. Для SMS такая надстройка, как SUS Future Pack - это не более чем незначительный компонент. Он опирается на базовую функциональность SMS сервера, так что в крупной компании всего два варианта: SMS + SUS, либо SMS в отдельности. Почему SMS + SUS? Именно из-за особенности сервера SMS в плане загрузки исправлений для русскоязычных версий. Удобно сделать так: настроить SUS сервер, который будет качать все исправления для русского языка автоматически, а с помощью SMS просто выбирать из каталога указанный патч (имена файлов при ручной загрузке с сайта Windows Update и выкачки их SUS - совпадают).

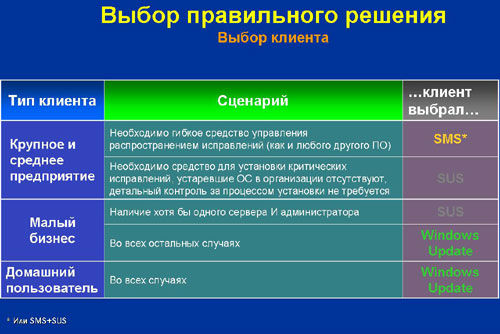

Какие варианты годятся с точки зрения конечного пользователя? Для домашнего пользователя выхода нет: для него остается Windows Update, это наиболее подходящий инструмент. Для небольших предприятий: если есть хотя бы один сервер и администратор (именно "И администратор", то есть наличие одного сервера с установленным SUS недостаточно), можно применять SUS. Зачем нужен администратор? Дело в том, что выкачивать исправления автоматически "не глядя" - нельзя. Software Updates требует обязательно утвердить (approve) все исправления, которые приходят на сервер. Исключение одно: если исправление менялось, то есть оно уже было выпущено, потом в нем нашли какую-то проблему, и исправление снова было выложено на сайт Windows Update под тем же самым именем (но оно уже другое: новая дата, контрольная сумма и т.д.). Только в этом случае сервер SUS позволяет не утверждать такие изменения автоматически (хотя от этого можно отказаться). Чего сделать нельзя? Нельзя сказать: "Я полностью доверяю сайту Windows Update и хочу, чтобы мой сервер выкачивал все патчи, соглашался со всеми исправлениями, и они становились доступными для клиентов". Такой функциональности в сервере SUS нет. В случае довольно крупной компании в качестве средств управления программными приложениями стоит выбрать SMS.

Что является источником большинства технических проблем? Откуда возникают все эти тонкости: поддержка русского языка абсолютно прозрачна с использованием Automatic Update и SUS, проблема с загрузкой русских Updates при использовании SMS? Откуда это? Исторически сложилось так, что сейчас существует три разрозненные базы, в которых хранятся обновления. Обновления для Windows доступны на Windows Update, обновления для Office на Office Update и Download Center. С последнего, кстати, SMS-сервер и MBSA загружают тот злополучный файл, из-за которого все проблемы с русскими локализованными ОС. В будущем планируется объединить эти три базы. Средства доступа к ним будут унифицированы, пользователи получат достаточно удобную возможность выкачивать все обновления и средства обнаружения этих обновлений с одной единственной точки входа. Точка входа будет называться Microsoft Update.

Вспомогательные ресурсы

Где искать ответы в случае возникновения каких-то проблем при использовании технологии патч-менеджмента? В первую очередь, это Microsoft Knowledge Base - база знаний Microsoft. Информация там появляется почти сразу после того, как о проблеме становится известно. Информация в Knowledge Base может также появляться, как результат работы службы поддержки с каким-то конкретным клиентом (если выясняется что проблема общая, то появляется статья). Редко (по вполне понятным причинам) используется такая возможность, как Support Webcasts - это online видео-презентация. В таких презентациях часто можно найти уникальную информацию, поскольку рассказывают в основном люди, имеющие конкретный практический опыт общения с продуктом, в том числе и разработчики продукта. Единственная проблема связана, пожалуй, с тем, что видео-файлы достаточно большие и не всегда есть возможность, даже при достаточно хорошей линии связи, комфортно эту информацию получать.

Конкретно по продуктам всегда можно получить информацию на сайте Microsoft: для SMS это будет microsoft.com/smserver, а для Software Update - microsoft.com/sus. Ресурс susserver.com уже упоминался. Этот web-сайт к Microsoft прямого отношения не имеет, но некоторые форумы, которые организованы на этом сайте, являются модерируемыми. Они управляются инженерами Mirosoft, в основном инженерами поддержки. Если отвечал такой инженер, то его ответ можно рассматривать как официальный ответ службы поддержки. Подробная информация не только о SMS, SUS, патч-менеджменте, но и о прочем представлена в Microsoft Technet и доступна при подписке на него (имеется в виду подписка на компакт-дисках). В том случае если самостоятельно вопрос решить не удалось, остается наиболее простой и дающий гарантированный результат вариант - прямая поддержка Microsoft.

Microsoft Security Notification Service

Данная служба является бесплатной службой уведомления по электронной почте, используемой корпорацией Microsoft для отправки заказчикам сведений по вопросам безопасности продуктов корпорации Microsoft. Эта служба предназначена для предоставления заказчикам точных указаний, позволяющих защититься от злонамеренных атак, и, по сути, является дополнением к имеющимся средствам отчетности по безопасности.

Чтобы зарегистрироваться в службе уведомлений следует посетить сайт "Microsoft Profile Center": https://profile.microsoft.com/RegSysSubscriptionCnt/, на котором требуется указать только адрес электронной почты (а также выбрать регион/страну и нужный язык).

Для отказа от получения сообщений службы уведомлений безопасности следует ответить на полученное сообщение, введя в поле темы слово "unsubscribe" (отказ от подписки).

Все бюллетени по безопасности снабжены цифровыми подписями. Для проверки подписи загрузите соответствующий PGP-ключ (microsoft.com/technet/security/msrc.asc). Хеш-код ключа: 5E39 0633 D6B3 9788 F776 D980 AB7A 9432 (информация взята с официального сайта Microsoft и действительна на момент публикации).

С бюллетенями по безопасности и другими сведениями по безопасности продуктов корпорации Microsoft можно ознакомиться на странице "Troubleshoot and Maintain": microsoft.com/technet/security/default.mspx. К сожалению, вся информация на этом ресурсе представлена только на английском языке.

Резюме

Управление патчами - очень серьезный процесс. Точно так же, как вы вряд ли будете напрямую устанавливать какое-то крупное приложение (которое может затронуть функционирование всей вашей сети) на все клиенты сразу или отдавать это на усмотрение пользователям, точно также вы не должны устанавливать патчи. Исправления - это те же самые приложения и, чаще всего, те компоненты, которые в них содержатся - это компоненты, критические для функционирования всей системы. Управлять этим процессом - можно, технические средства и методологии для этого есть...