Ваш город: Москва

Обеспечение безопасности информационных систем

Вступление

Данная статья посвящена скорее методологии обеспечения безопасности информационных систем, чем конкретным продуктам и их глубоким тонкостям. Мы постараемся обобщить огромный опыт индустрии, наработанный в течение многих лет не только на Западе, но и в России. Таким образом, ниже будут рассмотрены вопросы построения эффективных решений в сфере ИТ-безопасности.

Текущая ситуация в индустрии

Начать, конечно же, следует с текущей ситуации. Каково положение дел в индустрии? Прежде всего, отрасль информационных технологий растет. По данным Forrester Research, количество подключенных к Интернет устройств в 2010 году составит 14 миллионов. По мнению Information Week сегодня уже существует 35 млн. удаленных пользователей, а исследование Netcraft выявило 65% рост количества web-сайтов.

Посмотрим теперь на эту же индустрию через призму ИТ-безопасности. По данным хорошо известных организаций ФБР, CSI (Computer Security Institute) и CERT: 90% обследованных систем оказались уязвимыми; своевременно детектируются лишь 85% вредоносных кодов, попадающих в систему; 95% всех брешей вызваны неправильной конфигурацией.

Налицо вопрос: "Что делать с конфигурацией в таком случае?". Давайте снова обратимся к статистике, на этот раз статистике уязвимостей. На рынке уже сложилось мнение (в частности на российском сегменте), что наибольшее число уязвимостей содержится в системах Microsoft. Поспорить с этим сложно, однако не всё так просто.

Ниже приведено число уязвимостей в различных операционных системах в период первых 6 месяцев 2003 года.

Статистика уязвимостей. Источник: Forrester Research

Если быть точным до конца, то следует вспомнить, что 2003 год принес с собой очень мощные эпидемии вредоносных кодов (Code Red, SQL Slammer и др.), поэтому представители корпоративного бизнеса, построившие свою инфраструктуру на продуктах Microsoft, понесли многомиллиардные убытки. Таким образом, пользователи Microsoft рассматривают задачу обеспечения ИТ-безопасности, как первичную, а доступности - как вторичную.

Статистика представлена именно за 2003 год, так как именно с этого момента число уязвимостей в Microsoft Windows почти сравнялось с числом брешей в Linux, а иногда (точнее, по некоторым методикам подсчета) даже стало меньше. Логично предположить, что это - прямые последствия инициативы Trustworthy Computing (подробнее об этом мы поговорим ниже, также рекомендуем ознакомиться с исчерпывающей статьей на эту тему "Взгляд Microsoft на построение защищенных систем").

Посмотрим теперь на более свежие данные. Например, на статистику SANS, обобщающую самые опасные бреши в первом квартале 2005 года:

Windows License Logging Service Overflow (MS05-010)

Microsoft Server Message Block(SMB) Vulnerability (MS05-011)

Internet Explorer Vulnerabilities (MS05-014 and MS05-008)

Microsoft HTML Help ActiveX Control Vulnerability (MS05-001)

Microsoft DHTML Edit ActiveX Remote Code Execution (MS05-013)

Microsoft Cursor and Icon Handling Overflow (MS05-002)

Microsoft PNG File Processing Vulnerabilities (MS05-009)

Computer Associates License Manager Buffer Overflows

DNS Cache Poisoning Vulnerability

Multiple Antivirus Products Buffer Overflow Vulnerabilities

Oracle Critical Patch Update

Multiple Media Player Buffer Overflows (RealPlayer, Winamp и iTunes)

Легко заметить, что больше половины всех уязвимостей (а это - самые опасные представители) относятся именно к продуктам Microsoft. Мы, однако, рекомендуем вспомнить старую поговорку "Есть правда, есть ложь, а есть статистика", и из всех представленных выше данных вынести следующую мысль. Практически все операционные системы и серверные продукты в той или иной степени уязвимы, но не стоит перекладывать всю вину за это на конкретный продукт; следует научиться использовать решения эффективно и обеспечивать собственную ИТ-безопасность.

Когда мы говорим, что стараемся обеспечить полную безопасность или работаем над обеспечением безопасности информационных систем, то имеем в виду три компонента: технологии, процессы и люди.

Ключевые компоненты

Большинство людей, так или иначе связанных с ИТ-индустрией, знают, что такое "технологии". Мы покупаем продукты (аппаратные или программные), в которых реализована определенная технология, и используем их. Однако технологии имеют проблемы: отсутствие определенных функций безопасности, бреши и ошибки в продуктах, трудности с обеспечением взаимодействия между двумя и более компонентами, а также некоторые детали, не покрытые соответствующим стандартом.

С людьми всё, в общем-то, ясно. Сложно оспорить тот факт, что от действий людей зависит безопасность ИТ-инфраструктуры. Между тем, известен такой термин, как "человеческий фактор", приходится сталкиваться с некомпетентностью, непрофессионализмом и отсутствием опыта.

При обеспечении ИТ-безопасности часто забывается третий компонент - процессы, которые, собственно, необходимы для эффективного взаимодействия технологий и людей, а также для создания безопасной ИТ-инфраструктуры. К процессам можно отнести проектирование приложений с учетом требований ИТ-безопасности, аудит, проверки, роли, ответственность и т.д.

Подводя итог первой главы, можно резюмировать, что обеспечение ИТ-безопасности должно включать в себя грамотное использование всех трёх компонентов (технологии + люди + процессы), в то же самое время перекладывать всю вину за бреши в своей инфраструктуре на одного лишь производителя ПО нерационально. Посмотрим теперь, как Microsoft решала проблему обеспечения ИТ-безопасности.

Подход Microsoft к обеспечению ИТ-безопасности

Microsoft попыталась решить проблему с помощью концепции Trustworthy Computing, которая в свою очередь зиждется на четырех столпах: безопасность, конфиденциальность, надежность и интеграция.

Концепция Microsoft

Под безопасностью понимается устойчивость всех ИТ-компонентов (операционной системы, служб, приложений и т.д.) к атакам, а также обеспечение стандартного набора свойств: конфиденциальности, целостности и доступности.

Следует отметить, что конфиденциальность в рамках Trustworthy Computing является несколько другим понятием, нежели с точки зрения безопасности. Microsoft в данном случае имела в виду, что каждый пользователь должен сам управлять своими документами и правами на осуществление тех или иных действий с ними. То же относится к web-службам реального времени и другим сервисам, поддерживающим информационное взаимодействие.

Надежность подразумевает, что пользователь может получить доступ к ресурсам при необходимости, а также должен быть уверен в работоспособности ожидаемого уровня.

Наконец, бизнес-интеграция - это, прежде всего, помощь пользователям в поиске требуемых решений. Недостаточно сказать пользователю: "Возьмите первое, второе, третье и т.д. - и применяйте". Необходимо рассказать и научить, как это делать. В частности, как обеспечить безопасность ИТ-инфраструктуры. Мы уже описывали концепцию Trustworthy Computing на страницах нашего сайта, поэтому сейчас остановимся только на тех моментах, которые актуальны в нашем контексте. Это, прежде всего, Microsoft Security Framework.

Следует отметить, что под громким маркетинговым названием скрывается формула, которую Microsoft записала в виде: SD3 + C (Security By Design, Security By Default, Security By Deployment и Communications).

Microsoft Security Framework

Заслуга софтверного гиганта, на наш взгляд, состоит именно в том, что ему удалось формализовать те базовые принципы, которые многие опытные системные администраторы и пользователи приложений архитектуры клиент-сервер понимали интуитивно, но донести до широкой общественности или разработчиков не могли (в конце концов, это не их работа). Таким образом, Microsoft, как представитель разработчиков, сформулировала некоторые основополагающие методики, которые мы сегодня можем наблюдать в её продуктах.

Детищем Microsoft Security Framework и Trustworthy Computing стал Windows Server 2003. Его разработчик уверяет, что это продукт, безопасность которого была заложена еще при проектировании, конфигурация которого с самого начала реализует минимальную функциональность и минимально необходимые привилегии. Вдобавок к системе идет целый ряд средств, позволяющих управлять теми или иными процессами ИТ-безопасности. Например, MBSA (Microsoft Baseline Security Analyzer), SUS (Software Update Services), WU (Windows Update) и т.д. Нельзя сказать, что Windows Server 2003 лучше, чем, например, какой-то конкретный дистрибутив Linux, но что лучше Windows 2000 Server - это точно.

Во время работы над последней версией серверной ОС софтверный гигант, на наш взгляд, сыграл на некотором политическом и социальном ажиотаже вокруг проблем безопасности. Некоторые пользователи упускают, что Microsoft начала серьезно заниматься проблемой ИТ-безопасности только после событий 11 сентября, заморозив разработку Windows Server 2003 на 6 месяцев и проводя аудит кода.

Наконец Microsoft выпустила книгу "Writing Secure Code" (Безопасный код), в которой описала формализованные принципы, полезные для архитекторов приложений, разработчиков, сотрудников отдела тестирования и т.д.

Интересно заметить, что в финале каждому разработчику, системному администратору и любому другому профессионалу, обеспечивающему безопасность информационной системы, приходится ответить на вопрос: "Насколько безопасно построенное решение?". Здесь можно ответить: "Достаточно безопасно" или просто "Безопасно". Но чтобы оценить этот параметр, необходимо понять, что такое "достаточная безопасность". Нагляднее всего представить "достаточную безопасность" позволяет следующий рисунок, иллюстрирующий баланс компромиссов из теории управления рисками:

С одной стороны представлена безопасность, а с другой совокупный параметр стоимости и практичности. Как видно, это взаимоисключающие сущности. Но, чтобы правильно разместить ползунок на этой шкале и корректно оценить риски, необходимо проделать целый комплекс мероприятий: оценить уже имеющиеся наработки, идентифицировать риски, проанализировать их и расставить приоритеты, провести отслеживание и планирование, а завершить все исполнением и аудитом. Таким образом, мы переходим к следующему разделу.

Модель угроз и процесс обеспечения ИТ-безопасности

Моделирование угроз всегда начинается с какой-нибудь общей схемы, которая одинаково представляется почти в каждом учебнике по ИТ-безопасности или на большинстве web-ресурсов на эту тему. Мы предлагаем отталкиваться от следующей довольно компактной модели.

Модель угроз безопасности: идентифицируйте и защитите наиболее важные компоненты

Для большинства случаев построения ИТ-систем в России первую колонку "Естественные бедствия" можно свести в основном к пожарам. Но угрозы со стороны людей у нас так же актуальны, как и во всем мире. Эти угрозы делятся на предумышленные и случайные, а первые - в свою очередь, на внешние (хакеры, преступники, конкуренты, правительство, кибер-терроризм) и внутренние (обиженные или бывшие сотрудники).

В данном контексте можно привести стандартный пример. Из компании, использующей серверы на базе Linux и межсетевые экраны на базе этой системы, увольняют некоторых ИТ-специалистов, которые, собственно, и отвечали за эти машины. Трудность в том, что конфигурация Linux-систем нигде не была документирована, а профессионалы часто собирают и настраивают нужные компоненты самостоятельно. В результате через короткий промежуток времени перестают работать почти все бизнес-системы. В чем проблема? Ведь есть эффективные ИТ-решения и новый (или оставшийся) компетентный персонал. Оказывается, что нет процедур, процессов и методологий, чтобы два главных компонента ИТ-системы (технологии и люди) взаимодействовали друг с другом.

Однако вернемся к модели. Есть еще так называемые "случайные угрозы" которые обычно происходят во всех организациях. Например, кто-то забыл пароль, потерял ключ шифрования, случайно удалил те или иные данные.

Необходимо идентифицировать все компоненты в соответствии с теми рисками, которые могут быть присущи конкретной организации, и, соответственно, защитить эти критически важные компоненты. Это основная задача обеспечения ИТ-безопасности.

На следующем этапе необходимо внедрить процесс обеспечения ИТ-безопасности. На первый взгляд, может показаться, что это игра слов "процесс обеспечения...", однако это действительно не разовое действие, а процесс. К тому же многошаговый.

1. Создать группу безопасности или подразделение. Это продиктовано тем, что должны быть реальные люди, которые будут отвечать за безопасность ИТ-инфраструктуры. Как только группа будет создана, она уже может начать полноценную работу и совершить свое первое действие (см. следующий пункт).

2. Провести оценку безопасности существующей ИТ-инфраструктуры. По сути, это значит, что необходимо произвести полную инвентаризацию установленного программного обеспечения, а так же дать ему общую оценку: что может быть присуще этому ПО, какие риски могут быть с ним связаны, как конкретное приложение влияет на всю ИТ-инфраструктуру и т.д.

3. Выполнить анализ рисков по данным предыдущего пункта. Здесь необходимо детально проработать полученные сведения, учесть приоритеты рисков и критичность уязвимых ресурсов.

4. Создать политику безопасности организации. Легко заметить, что политика является детищем предыдущих трех пунктов. Создать политику - значит, прочертить определенные рамки, за которые заходить нельзя.

5. Разработать и внедрить схему эксплуатации и стандарты безопасности. Если в организации нет схемы эксплуатации ИТ-систем, то может возникнуть какая-нибудь уязвимость, что называется, на пустом месте. Например, администратор не успел что-то доделать (его куда-то вызвали, он мог уйти в отпуск), а другой профессионал, его заменяющий, может посчитать, что уже всё сделано. В результате появится брешь.

6. Внедрить систему оценок подготовленности и компетентности. Таким образом, можно обеспечить компетентность и подготовленность своих сотрудников.

7. Приступить к постоянно действующему управлению безопасностью. Следует постоянно следить за безопасностью своей ИТ-инфраструктуры, иначе в какой-то момент можно "успокоиться" и пропустить удар.

Остановимся на некоторых особо важных пунктах подробнее. Прежде всего, рассмотрим создание политики ИТ-безопасности и контроль над ней. Здесь необходимо отметить, что политики безопасности должны постоянно обновляться. Ни одна ИТ-инфраструктура не стоит на месте, в ней непрерывно что-то меняется: внедряются новые технологии, подключаются новые устройства и т.д. Типичным примером является введение в строй беспроводных технологий, требующих детального изучения с точки зрения безопасности. При этом, естественно, появляются новые уязвимости, на которые следует сразу реагировать. Более того, политика должна регламентировать использование новых технологий ещё до того, как они введены в действие, а специалисты, которых затрагивает новая политика безопасности, должны участвовать в её разработке или, как минимум, оценке.

Продолжая вопрос обновления политики, необходимо определить, кто именно будет её обновлять, разрабатывать решения в соответствии с ней и обеспечивать её исполнение. Соответственно эту группу специалистов нужно наделить соответствующими полномочиями и правами.

Следующим важным шагом, требующим отдельного рассмотрения, является распространение и соблюдение политики ИТ-безопасности. Когда человек приходит устраиваться на работу и подписывает какие-то документы в отделе кадров, он должен быть, прежде всего, ознакомлен с политикой безопасности. Служащий обязан понимать, насколько важна ИТ-безопасность, а также отдавать себе отчет в том, что безопасность конфиденциальных данных и критических ИТ-систем реально отражается на его собственном "кошельке". Например, если зафиксирована утечка информации через данного сотрудника, то служащий будет наказан штрафом. Более того, политика безопасности - это не просто "бумажка", которой надо "пугать" персонал. Все должно быть цивилизованно, в частности все служащие должны быть ознакомлены с политикой ИТ-безопасности под роспись.

Вопрос обновления и изменения политики уже затрагивался выше. Однако есть еще один аспект: так как политика эволюционирует, она должна быть легко доступна. Это можно сделать через внутренний web-сайт, портал безопасности, с помощью рассылки по электронной почте и т.д. В любом случае сотрудник всегда должен иметь возможность посмотреть правила, ознакомиться с какими-то тонкостями, да и просто освежить в памяти политику. Также следует обратить внимание на то, что при изменении правил нужно гарантированно оповещать абсолютно весь персонал. Необходимость в оперативных действиях и быстром оповещении может пригодиться, если вдруг будет обнаружена опасная брешь. В этом случае можно временно запретить служащим пользоваться уязвимым ресурсом.

Обратите внимание, что ключевым фактором в действительно эффективном применении политики ИТ-безопасности является её поддержка начальством и всем высшим руководством. Представьте себе крупную компанию, в которой один из директоров не захочет иметь на своем компьютере средства аутентификации (хочет работать всё время под учетной записью администратора) или антивирусные модули. Например, потому, что это отрицательно влияет на производительность настольной системы. Как следствие, это исполнительное лицо имеет доступ ко всем критическим точкам ИТ-инфраструктуры, причем доступ без ограничений. Стоит съездить такому директору в командировку и привезти в компанию вредоносный код, как абсолютно всю ИТ-систему предприятия придется откачивать не одну неделю.

В данном контексте актуальна еще одна проблема - проблема "авторства". На самом деле, должны быть реализованы процедуры, всегда позволяющие четко отследить, кто и что сделал. Подбирает один из служащих чужой пароль? Надо сразу узнать, зачем ему это нужно. Это, конечно, теоретический пример, но недобросовестные сотрудники или работники, имеющие склонности к нарушению конфиденциальности, часто совершают подозрительные операции.

Таким образом, можно резюмировать, что сотрудники должны понимать их собственную роль в поддержке системы ИТ-безопасности. Пока каждый служащий организации не осознает, что безопасность и его зарплата это одно и то же, обеспечить безопасность ИТ-инфраструктуры будет очень непросто.

Microsoft Solutions for Security

Для того чтобы облегчить построение безопасных ИТ-систем, компания Microsoft предлагает Microsoft Solutions for Security - рекомендации и методологии, руководства и пояснения, что в каком случае необходимо делать.

Identity and Access Management. Это учебник-руководство, поясняющее, как реализовать решение по управлению доступом и идентификацией. Данный документ содержит введение в управление идентификацией и доступом, рассказывает о создании платформы, агрегации и поддержки цифровой идентификации с использованием MIIS (Microsoft Identity Integration Server), интеграции компьютеров и приложений с использованием протокола Kerberos, единой BE (Business-to-Employee) web-точке входа с использованием аутентификации по сертификатам, единой BС (Business-to-Consumer) web-точке входа с использованием Passport-аутентификации, единой BB (Business-to-Business) web-точке входа и делегировании администрирования. Identity and Access Management - это не просто пошаговое руководство, объясняющее, в какой последовательности и что делать в той или иной ситуации. Это, скорее, учебник. С одной стороны он вводит в проблематику, показывает, с чем придется столкнуться и как себя правильно вести. С другой стороны, он предоставляет методологию и знания продукта, позволяющие построить, сконфигурировать и оттестировать решение.

Security Patch Management. Методология "Управление обновлениями безопасности" попадает сразу в две области: решения для безопасности и решения для управления. В этом документе содержится обзор решения Microsoft и комментарии к различным версиям, введение в управление обновлениями безопасности, сведения о подготовке к управлению обновлениями и осмыслении управления обновлениями безопасности, описание инструментов и технологий Microsoft, а также инструментов и ресурсов 3-их фирм. Вдобавок к этому предоставлена информация об управлении жизненным циклом обновлений безопасности: установка, инициирование изменений, версии, внедрение политики безопасности, реагирование на чрезвычайные ситуации, оптимизация результатов. Данный документ позволяет ИТ-специалисту построить такое решение, какое он считает нужным, но при этом дает определенные рекомендации и руководства, чтобы процесс управления обновлениями безопасности был действительно эффективным.

Windows XP Security Guide и Windows Server 2003 Security Guide. Это два различных руководства, каждое посвящено своей операционной системе. Однако они имеют очень похожую структуру: введение в проблему, Microsoft Solution Framework, управление готовностью, проектами и рисками, модели команд и процессов, Microsoft Operations Framework, инструменты и шаблоны. Опять же обращает на себя внимание тот факт, что это - не руководство по администрированию, а методология по обеспечению безопасности конечной клиентской или серверной операционной системы. Такое руководство ни к чему не обязывает ИТ-специалиста, однако предоставляет советы и опыт разработчика.

Threats and Countermeasures Guide. Руководство по "Угрозам и противодействию" несёт методологию по конфигурированию параметров безопасности в Windows Server 2003 и Windows XP. Документ предоставляет введение в проблему, сведения о политиках уровня домена, их аудите, назначении прав пользователям, возможностях обеспечения безопасности, системном журнале событий (Event Log), системных службах, политиках, управляющих использованием ПО, шаблонах Windows XP, Office и Windows Server 2003, дополнительных установках реестра и методиках усиления безопасности серверов. Предполагается, что данная методология будет очень полезна системным администраторам, которые умеют настраивать клиентские и серверные системы, но не имеют четкого плана действий по конфигурированию параметров безопасности.

Securing Wireless LANs - A Windows Server 2003 Certificate Services Solution. Представляется, что именно эта методология является самой актуальной на сегодняшний день. Беспроводные технологии стали частью многих корпоративных инфраструктур, между тем, они привносят ряд новых аспектов ИТ-безопасности. Если о них не позаботиться, то беспроводная сеть может стать одной большой брешью. Таким образом, методология по обеспечению безопасности беспроводных сетей содержит рекомендации по планированию, созданию, эксплуатации и тестированию решений, использующих Wireless LANs и построенных на базе Windows Server 2003.

Securing Windows 2000 Server Solution. Стоит уделить внимание и этой методологии, так как в России довольно много машин, особенно серверных, по-прежнему находятся под управлением Windows 2000. Данный документ содержит введение в безопасность Windows 2000 Server, описание областей безопасности, осмысление дисциплины управления рисками безопасности, сведения по применению дисциплины управления рисками безопасности, обеспечению безопасности доменной инфраструктуры, усилении базового Windows 2000 Server, усилению серверов специфических ролей, управлению обновлениями, аудите и обнаружении вторжений, реагировании на инциденты, описание служб Windows 2000, параметров управления доступом реестра, конфигурирования цифровых сертификатов контроллеров доменов и т.д.

Все перечисленные выше методологии и документы можно легко отыскать в Microsoft TechNet, доступ к которому открыт через Интернет. Также все ссылки приведены в конце статьи в главе "Интернет-ресурсы по ИТ-безопасности".

Создание эффективного решения ИТ-безопасности

Мы рассмотрели методологии, предлагаемые компанией Microsoft. Теперь перейдем к методологиям, выходящим за рамки продуктов и технологий софтверного гиганта. Логичнее всего рассматривать создание эффективного решения ИТ-безопасности по шагам.

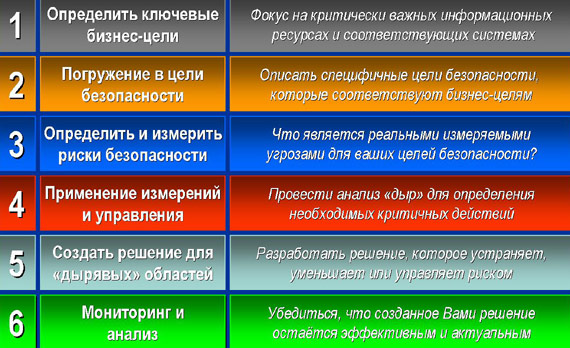

Создание эффективного решения в области ИТ-безопасности

Рассмотрим каждый из этих шагов...

Первый

Во-первых, необходимо определить ключевые бизнес-цели. Здесь следует идентифицировать ценности, критичные для ведения бизнеса, и системы, поддерживающие или вырабатывающие эти ценности. Может показаться, что связь между бизнес-целями и ИТ-безопасностью либо отсутствует, либо довольно натянутая. Однако, это не так. Дело в том, что ИТ-безопасность существует не сама по себе, а призвана защищать критически важные для бизнеса данные, обеспечивать работоспособность бизнес-приложений и т.д. Именно поэтому необходимо определиться, что конкретно следует защищать.

Также важно рассмотреть мотивацию организации для защиты критичной информации. Например, в электронном бизнесе безопасность может выступать в роли решающего фактора при разработке новых продуктов и услуг, а, например, банки должны опасаться инцидентов в сфере безопасности в связи с правовыми и нормативными актами касательно незащищенной информации.

В данном контексте можно рассмотреть пример организации - больницы или госпиталя. Будем считать, что информация о каждом пациенте находится в общей базе данных, которая ведется согласно всем предназначениям врачей, динамики изменения состояния пациентов и т.д. Критическая информация в данном случае - это сами записи о пациентах. Ключевая цель - сохранить эту информацию доступной и адекватной (своевременно обновляемой) для персонала, но конфиденциальной для всех остальных. Мотивацией в данном случае может выступать соображение о затратах на штрафы в случае, если произойдет утечка.

Второй

Будем считать, что на первом шаге уже определены те данные и системы, которые требуют защиты, а также причины, по которым эти критические компоненты надо защищать. Теперь переходим на второй шаг - погружаемся в цели безопасности. Здесь, в первую очередь, следует ответить на вопрос: "Есть ли стратегия безопасности предприятия?". Речь, конечно же, идет о стратегии ИТ-безопасности, которая учитывает бизнес-специфику, выявленную на первом шаге.

Далее, в рамках второго шага, необходимо определить уровень поддержки стратегии в организации. Другими словами, ответить на вопрос: "Понимает ли команда управленцев стратегию и распространяет ли её на всю организацию, или это просто PR-документ?". В последнем случае стратегия ставит своей целью не обеспечить ИТ-безопасность компании, а убедить клиентов и заказчиков предприятия, что у организации есть стратегия, а, следовательно, все в порядке.

Последним этапом второго шага является определение "движителя" стратегии. Кто подталкивает и стимулирует этот процесс? Содержит ли стратегия ясное описание ролей и ответственности, кто за что отвечает, и кто что делает? Кто является ответственным за проблему безопасности? Этот ряд вопросов должен обязательно найти свои ответы в стратегии. В противном случае, в случае инцидента окажется, что каждый делал свою работу на "отлично", а проблемы возникли "сами по себе".

Третий

Третьим шагом является определение и измерение рисков безопасности. Не секрет, что многие организации знают, что имеют риски безопасности. Но лишь в абстрактном смысле! Например, есть какая-то брешь. Это риск? Риск. Но ведь уязвимостью, может, никто и не воспользуется! В этом случае это риск?

Таким образом, необходимо избавиться от абстрактных рассуждений о рисках. Нужно перейти к реальным рискам, которые являются продуктом двух процессов: определения рисков и их измерения. Если возможно, риски нужно оценить финансово, но, в любом случае, необходимо расставить приоритеты. Можно сделать краткое резюме: эффективное решение безопасности возможно тогда и только тогда, когда реальные риски идентифицированы, а их воздействие оценено.

Соотношение рисков и принципов безопасности

Давайте посмотрим на соотношение рисков и принципов безопасности. Один из принципов - это конфиденциальность. В данном случае стоит вопрос: "К чему приведет неавторизованное распространение информации?". Например, если к конкурентам попадет важная информация, то они потенциально смогут выйти вперед: выведут на рынок ту услугу, которую пострадавшая компания только разрабатывает, или "засветят" какие-то внутренние договоренности с другим контрагентом. В результате, бизнес может быть подорван.

Обратимся к целостности. Что произойдет, если информация будет искажена или сфальсифицирована? Например, если злоумышленник получит доступ к финансовой базе данных, он сможет поменять записи и, по возможности, перебросить часть денег на свой счет.

Третий кит безопасности - доступность. Случится ли что-нибудь, если вовремя не будет обеспечен доступ к тем данным, которые очень необходимы? В этом случае тоже мало приятного, так как пока, например, клиенты могут получить доступ к услугам компании, кто-то другой может предоставить свои сервисы и выдать их за чужие, которые в данный момент недоступны. Рассуждая о рисках и их влиянии, нужно проводить все рассмотрения с доказательной точки зрения причем, как по текущему состоянию, так и по будущему.

Влияние и доказательство

Если говорить о текущем состоянии, то какой специфически измеряемый критерий доказывает существование проблемы? Например, обнаружение следов проникновения в ту же самую базу данных. Возможно, какие-то изменения в журнале событий. Все это вызывает подозрения и часто служит доказательством, что брешь существует, и вторжение осуществлено. Однако, двигаясь дальше, мы сталкиваемся с вопросом: "Да, брешь и доказательство есть. Но на что это влияет? А влияет это вообще хоть на что-нибудь?". Тут надо быть осторожным: когда речь идет о реальной базе данных с критическими записями - это одно, а когда злоумышленник просто порты просканировал (но ещё ничего не сделал) - это другое. Чтобы расставить все точки над "i", надо задаться вопросом: "Что будет, если данная проблема будет постоянно существовать?". Если компания потеряет клиентов, конфиденциальную информацию или произойдет еще что-нибудь критичное для бизнеса, то проблемой необходимо срочно заняться и, следовательно, построить решение ИТ-безопасности. При этом следует измерить эффективность и успешность решения. Если число брешей уменьшилось, надо узнать, как это повлияет на проблему.

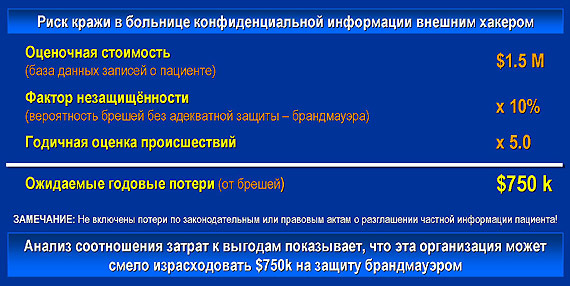

Поднятая тема очень непроста. Все знают, что существует огромное количество консалтинговых и аналитических компаний. Каждая из них может взять на себя оценку рисков и моделирование угроз, учесть специфику защищаемого предприятия и его бизнес. Но всё это займет очень много времени и потребует большого количества денег. Между тем, проблему безопасности надо решать "уже сегодня, прямо сейчас". Как быть в этом случае? Можно составить так называемую формулу примерной оценки риска.

Формула примерной оценки рисков

Вернемся к гипотетической больнице, находящейся, например, на территории США. В данном случае риск кражи из организации конфиденциальной информации внешним злоумышленником оценивается в 1,5 млн. долларов. Фактор незащищенности (то есть вероятность брешей) равен 10%, а годичная оценка происшествий (то есть количество происшествий в год) - равно пяти. В результате, ожидаемые годовые потери - 750 тыс. долларов. Это, кстати, вполне реальная цифра, с которой специалист по ИТ-безопасности может приходить к руководству и доказывать на основании статистических и фактических данных вероятные потери компании в ближайший год. Практика показывает, что это - самый эффективный рычаг, которым ИТ-профессионалы могут получить в свое распоряжение так необходимые средства, например, новый брандмауэр или второй брандмауэр, если одного недостаточно.

Четвёртый

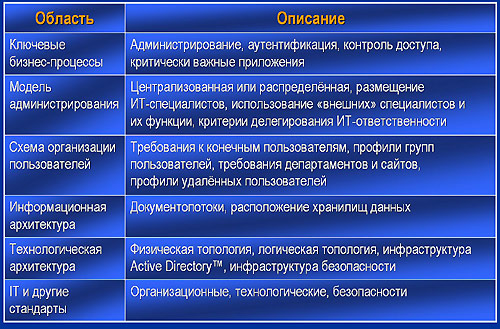

Приведенные выше способы измерения рисков и управления ими выглядят достаточно убедительно, однако их необходимо применять в каждой из областей действий.

Применение имеющихся измерений и управления

Каждая область характеризуется своими механизмами. Ключевые бизнес-процессы связаны с администрированием, аутентификацией, контролем доступа и т.д. Модель администрирования может быть централизованной или распределенной, может использовать "внешних" специалистов или наоборот. Схема организации пользователей, информационная архитектура, включающая документные потоки, расположение хранилищ данных, каналы, по которым передается информация, технологическая архитектура, физическая топология, логическая, инфраструктура Active Directory и многое другое. Все это завершается стандартами, присущими защищаемой организации. Заметим, что каждую область необходимо рассматривать отдельно.

Пятый

После того, как риски выявлены и стало очевидно, что следует с ними бороться, необходимо что-то сделать. Причем решения строятся для так называемых "дырявых" областей, с которыми связаны риски и бреши.

Теперь важно понять, как совладать с каждым конкретным риском. Всего вариантов немного, поэтому приведем их все:

Устранение - идеальная ситуация, риск полностью нейтрализуется навсегда. Например, была выявлена уязвимость, которая полностью исчезает после установки соответствующих исправлений.

Ослабление - устранение невозможно или нереально технологически или экономически, ослабление помогает снизить риск на соответствующих уровнях. В качестве ослабляющих риск мер можно предложить административные ограничения, охватывающие те или иные зоны.

Управление - если риск не может быть устранён или ослаблен, остаётся лишь управлять риском (например, за счёт страхования). Следует отметить, что управлять риском удается далеко не всегда.

Исключение - когда нет других доступных вариантов, и воздействие угрозы слишком велико для продолжения функционирования, организации могут предпочесть демонтировать и/или реконструировать систему(-ы).

В любом случае, необходимо быть всегда готовым продемонстрировать успешность и эффективность предлагаемого или построенного решения, именно с точки зрения воздействия этого решения на риски. Причем этой воздействие должно быть измеряемым. В противном случае сомнения должны возникнуть не только у руководства, но и у ИТ-профессионалов, так как эффективность решения будет поставлена под вопрос.

Еще раз отметим, что риски необходимо расставить по приоритетам (по степени важности) и по времени, которое необходимо, чтобы эти риски устранить. Обычно на устранение высоко критичных рисков требует больше времени, чем на устранение средних. В этом случае следует оптимизировать процесс, чтобы обезопасить систему максимально быстро. Естественно, эта оптимизация в каждом случае - своя.

Шестой

Мы переходим к последнему шагу - мониторингу и анализу. Этот этап подчеркивает, что безопасность - это процесс. Не получится поставить эффективное решение и на этом закрыть проблему. К сожалению, необходимо постоянно осуществлять мониторинг и анализ изменений. При построении решений ИТ-безопасности нельзя забывать, что эффективное решение должно быть управляемо и анализируемо, благодаря чему в случае сетевых и других вносимых изменений безопасность организации не компрометируется.

Мониторинг помогает сохранять системы в адекватном состоянии. Единственная наиболее общая ошибка в любом решении безопасности - это отсутствие его поддержки, то есть исправлений, обновлений и так далее. Не следует наступать на одни и те же грабли. Лучше осуществлять периодический анализ архитектуры безопасности и данных журналов состояний с целью внесения возможных улучшений.

Заканчивая данную тему, необходимо упомянуть защиту вглубь, как наиболее эффективный принцип безопасности. Необходимо дублировать важные функции, перестать надеяться на какую-то одну единственную меру безопасности организации и внедрить множество различных мер, что сделает попытки проникновения в корпоративную сеть даже высококвалифицированных хакеров неосуществимыми и во времени, и по ресурсам.

Microsoft ISA Server и его роль в эффективных решениях

Некоторые проблемы, бреши и риски может устранить брандмауэр, например, Microsoft ISA Server. Применение этого продукта целесообразно, по крайней мере, в тех случаях, когда в ИТ-инфраструктуре уже имеются серверы Microsoft: Exchange, SQL, ISS и т.д.

Microsoft ISA Server характеризуется практически любыми сценариями применения: охрана периметра, разделение внутренних и внешних сетей, безопасная публикация приложений электронного бизнеса, возможность работы с .NET web-службами.

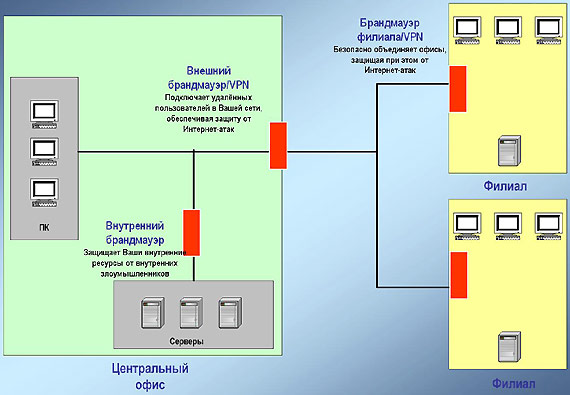

Сценарии развертывания Microsoft ISA Server

Microsoft позиционирует свой продукт, как решение, позволяющее сэкономить на инвестициях. Например, потому, что:

ISA Server тесно интегрируется с Active Directory (в плане применения гранулированных многоуровневых политик безопасности, реплицирующихся в пределах всей организации, а также управления конфигурациями уровня ОС групповыми политиками);

Интегрируется с Windows 2000/2003 VPN (обеспечивает прозрачную и безопасную связь между сайтами без дополнительных процедур аутентификации);

Обеспечивает полноценную поддержку Exchange Server (возможности RPC-публикаций ISA-сервера предоставляют удалённым Outlook-клиентам безопасное подключение к внутренним серверам Exchange непосредственно через брандмауэр, без установления VPN-соединения).

ISA Server поддерживает эшелонированную оборону, пакетную фильтрацию, фильтрацию на уровне сессии и на уровне приложений. Фильтрация уровня приложений распознаёт атаки, направленные на специфические службы, такие как HTTP, SMTP, XML и RPC. Брандмауэр поддерживает SSL-подстыковку и, таким образом, позволяет проводить инспекцию на вирусы и злоумышленное содержимое SSL-шифрованного трафика. Вдобавок к этому в ISA Server встроена машина распознавания вторжений, лицензированная у компании ISS (Internet Security Systems).

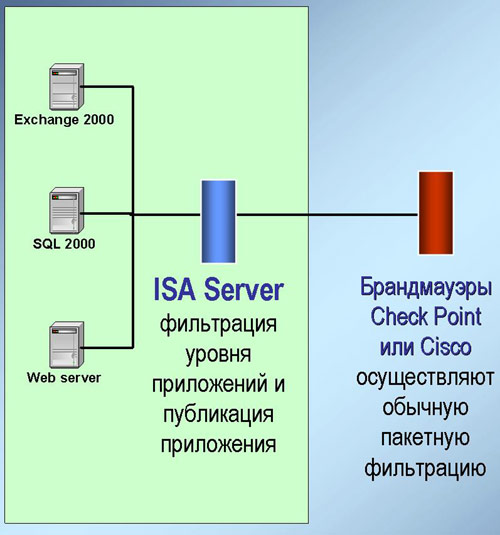

Интересным шагом со стороны Microsoft является позиционирование ISA Server ещё и как дополнительного, второго, брандмауэра к уже существующему. Например, при следующем сценарии использования.

ISA Server как шлюз для приложений

Это действительно позволяет сохранить некоторые инвестиции в другие брандмауэры пакетной фильтрации, такие как Check Point FW-1 и Cisco PIX. Здесь ISA Server дополняет эти брандмауэры, функционируя как шлюз приложений - инспекция трафика на уровне приложений, публикация серверов IIS, Exchange и/или SQL.

Важной характеристикой брандмауэра является производительность. ISA Server обладает линейно-пропускной способностью 282 Mbps (94%-насыщенности канала), при этом поддерживает 48 тыс. конкурирующих подключений к одному серверу. Продукт обладает интегрированными возможностями, включая балансировку нагрузки, отчётность, кэширование, выбор приоритетов в распределении полосы пропускания канала, URL-фильтрацию и т.д.

Напоследок стоит отметить высокую расширяемость и поддержку ISA Server. С помощью модулей N2H2, Secure Computing, SurfControl, WebSense можно осуществить фильтрацию доступа к web-сайтам и содержимому. Встраиваемые движки Aladdin, Finjan, GFI, TrendMicro могут сканировать трафик на вирусы, обнаружение вторжений осуществляют компоненты GFI и Internet Security Systems (ISS), простейший ежедневный мониторинг и управление можно проводить с помощью инструментов Burst Technology, NetIQ, PatchLink, а анализировать и создавать отчеты решения - с помощью Aelita Software, Burst Technology, Sane Solutions, Secure Computing, Soft-ex Communications, Wavecrest Computing, WebSpy, WebTrends.

Microsoft Security Resource Kit и его компоненты

Очень полезным при решении целого ряда задач может оказаться Microsoft Security Resource Kit. Он содержит ознакомительные версии продуктов и Security Resource CD, в который входят демонстрации по безопасности, White Papers, описания успешных внедрений и некоторые инструменты (SUS, IIS Lockdown, MBSA).

Microsoft Security Resource Kit

Среди инструментов обеспечения безопасности хочется отметить MBSA (Microsoft Baseline Security Analyzer, о нём - ниже), Internet Information Server LockDown (отключает неиспользуемую функциональность сервера), URL Scan (сканирует все URL-обращения на сервер на предмет их "неправильности", то есть возможных атак), OESU Outlook Security Update, Security Notification Service, Windows Update/Office Update, SUS (Software Update Service), SMS Feature-Pack, ISA Server.

В данном арсенале выделяется MBSA (подробнее с ним можно ознакомиться в нашей статье и интервью с разработчиками "Microsoft Baseline Security Analyzer"). В частности, эта маленькая и полезная утилита поддерживает, как графический режим, так и режим командной строки. Таким образом, с помощью командной строки администраторы могут проводить сканирование сетей на регулярной основе.

MBSA представляет отчет по безопасности, включающий общую оценку защищённости компьютеров, результаты всех тестов (успешно пройдены или найдена брешь), инструкции поиска исправлений по обнаруженным уязвимостям. Администраторы могут установить MBSA на одном компьютере и удалённо сканировать всю свою сеть на предмет поиска потенциальных уязвимостей ОС и приложений, при этом индивидуальные отчёты по каждой машине создаются на компьютере с установленным MBSA.

Вообще, MBSA может пригодиться и домашним пользователям, чтобы просканировать свои локальные машины на отсутствие установленных исправлений и конфигурационных параметров безопасности Windows.

Напоследок стоит заметить, что использовать в своей сети решения Microsoft и не применять бесплатных утилит и инструментов, значительно облегчающих обеспечение ИТ-безопасности, а также не пользоваться наработками, опытом и методологиями самого софтверного гиганта - в высшей степени нелогично.

Интернет-ресурсы по ИТ-безопасности

В данном разделе приведен ряд ссылок с краткими описаниями. Надеемся, что, используя эти ссылки как плацдарм, найти нужную информацию будет значительно проще...

Инструменты и продукты Microsoft:

1. Безопасность продуктов Microsoft

2. Windows Server 2003

3. Официальный сайт ISA Server

4. Сайт сообщества пользователей ISA Server (не зависимый от Microsoft)

5. MBSA

6. Security Bulletin Notification Service

7. IIS Lockdown Wizard

Предписывающие руководства:

1. Securing Windows 2000 Server Security Solution

2. Windows 2000 Security Hardening Guide

3. Windows Server 2003 Security Guide

4. Windows XP Security Guide

5. Threats and Countermeasures in Windows Server 2003 and Windows XP

Заключение

Завершая данную статью, хочется суммировать: эффективная стратегия безопасности базируется на увязывании целей безопасности непосредственно с защитой критически важных информационных объектов; выявлении действительных измеряемых рисков для этих объектов (при этом следует фокусироваться на конфиденциальности, доступности и целостности); определении приоритетов решений в соответствии с критичностью и возможностью устранения выявленных рисков и методологии хорошего управления.

При реализации конкретной стратегии безопасности можно не изобретать колесо, а воспользоваться открытыми предписывающими руководствами и методологиями производителя. Все это сэкономит много времени и сил. Не стоит пренебрегать доступными и бесплатными инструментами, ресурсами и утилитами. Такие "мелочи" позволяют упростить многие операции и сделать жизнь администратора чуточку спокойнее...